每次访问网页都被 Cloudflare 弹出“验证中,请稍候”,是不是让你觉得无奈?

Turnstile 验证、JS Challenge 一次又一次地挡在前方,任务进度却迟迟无法推进。

其实,问题并不是“如何破解”,而是“如何让 Cloudflare 重新信任你”。

下面这份五步自检流程与合规对策,不只是给开发者的排障指南,更是一份“让访问顺畅又合法”的通关秘籍。

一、收集证据:先别慌,先看清楚

当被拦下的那一刻,请不要急着修改脚本或换代理。

第一步,是记录现场。

抓取完整的请求日志(包括请求头、响应头、Cookie、cf-ray 值),再记下当时的出口 IP 与 ASN。

这些信息是诊断的“指纹”,它们能告诉你:

是代理信誉太低?请求频率太高?还是会话丢失导致的安全误判?

只有掌握了真实数据,后续的调整才有方向。

二、判别触发类型:先知道被谁拦

Cloudflare 的拦截有不同类型,每一种对应不同原因:

- 429 Too Many Requests → 请求频率过高,需要降频或退避。

- 403 / 1020 → 命中防火墙或访问策略,通常与路径、参数或 WAF 规则有关。

- Turnstile / JS Challenge → 行为或浏览器指纹异常,Cloudflare 需要确认你是不是“人”。

对症下药,从这里开始。

三、本地复现:用真浏览器试试看

打开 Chrome / Firefox,在相同网络下访问同一网址。

如果依旧触发验证,那说明问题出在网络环境或出口节点;

如果浏览器能顺利打开,而脚本不行,则说明是 请求特征不完整。

这一步看似简单,却能帮你排除掉一半以上的无效猜测。

四、逐项修复与优化

对症下药,是通关的关键:

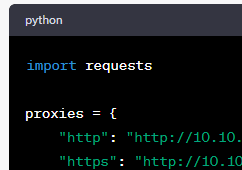

- 补齐请求头:保证 UA、Accept-Language、Referer 等字段完整且与浏览器一致。

- 复用 Cookie:让会话持续存在,别让 Cloudflare 认为你每次都是“新访客”。

- 降低并发与频率:采用随机间隔访问,模仿真实浏览节奏。

- 执行一次真实验证:对于 JS Challenge,可使用渲染层完成一次验证,并缓存凭证。

- 记录重试与响应码:验证是否改善。

每一次微调,都在让 Cloudflare 重新认识你——一个“可信”的访问者。

五、监控与策略化:长期稳定才是目标

解决一次验证不难,难的是不再频繁被拦。

建立监控体系:

- 统计触发次数、成功率、平均延迟;

- 当验证频率升高时,自动切换备用节点或降低任务速率。

这种策略化思维,让防护不再是障碍,而是一个可控变量。

六、合规对策:走正路,跑得更远

真正稳定的方案,是合规可追溯的。

- 使用授权 API 或与站点沟通获取白名单;

- 优先采用信誉良好的代理与分布式节点;

- 对于高价值页面,用“人工+自动化混合”模式,通过一次验证、缓存凭证、再批量复用。

这些方法不但安全,也能长期有效。

七、为什么穿云API成了企业首选?

穿云API并不是“黑科技绕过器”,而是一种合规智能访问优化层。

它可以帮助你在 Cloudflare 防护体系内实现更稳定的访问:

- 自动识别验证类型,动态调整访问节奏;

- 智能切换信誉高的出口节点;

- 复用通过验证的 Cookie / Token;

- 全链路日志记录,可审计、可追踪。

对企业而言,穿云API的价值在于“自动化 + 合规化”,

让运维团队再也不用为验证机制疲于奔命。

FAQ

1.能不能“一键绕过” Turnstile?

没有合规的一键方案。正确做法是减少被触发的概率,而不是逃避检测。

2.频繁换 IP 能解决问题吗?

短期内可能有效,但行为特征不变的话,很快会被再次识别并封禁。

3.为什么穿云API 比代理更稳?

它具备行为仿真与节点调度逻辑,不只是“换IP”,而是让访问更像“人类”。

4.会不会影响目标站安全?

不会。穿云API 在 Cloudflare 安全框架内运行,不做破解或篡改,仅优化链路表现。

5.Cloudflare 验证频率越来越高,说明什么?

这通常意味着系统正在提高风控敏感度,建议检查请求头一致性与出口 IP 信誉,必要时启用智能代理调度或分布式访问模式。

Cloudflare 的挑战机制不是敌人,而是对访问可信度的考验。

真正的解决思路是“诊断 → 优化 → 合规”,

而不是“破解 → 绕过 → 封禁再起”。

当你遵循五步自检、保持访问一致性、

配合智能代理如穿云API进行节点调度,

就能让访问既顺畅又合规。

想让数据采集或网页访问更稳定?

不妨从今天起,让 Cloudflare 不再是阻挡,而是验证你专业度的最好证明。