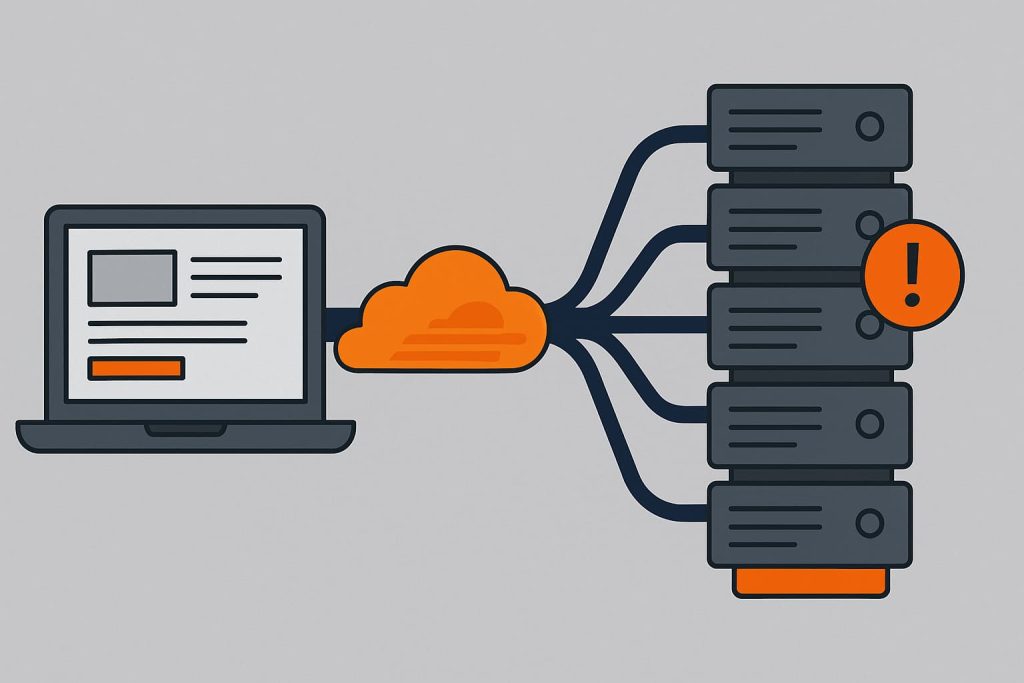

同样的请求、同样的接口、同样的代理节点。

可只要网络链路稍微一变,从2 跳变成 4 跳,

Cloudflare 的挑战就立刻冒出来了。

更离谱的是:

有时你甚至不知道链路变了,因为系统没有任何报错,

但 Cloudflare 就像“闻到味了”一样,

突然把你从“正常访问者”改成“可疑流量”。

这到底是巧合?

还是 Cloudflare 确实能感知到链路跳数的变化?

答案是:

它不仅能感知,还会把跳数变化当成“风险信号之一”。

这篇文章,就带你从机制层解释为什么“链路跳变 → 验证增加”是常态现象。

一、Cloudflare 为何关心链路跳数?

链路跳数不是 Cloudflare 直接读取的字段。

它关心的,是跳数变化造成的“隐性信号波动”。

链路跳数变化会引发三个现象:

- 延迟曲线变化

- TTL、MTU、窗口特性变化

- TCP 建连特征变化

这些都是现代防护系统非常敏感的信号。

Cloudflare 内部会基于这些信号判断:

“你是不是换了网络环境?”

“你是不是变成了另一台设备?”

“你的路径是否具有代理或非人类特性?”

只要判定为“环境改变”,防护就会升级。

二、跳数变多为何更容易触发验证?(核心解析)

链路跳数变化影响的是“访问的物理特征”,

而这些特征决定了你在 Cloudflare 眼里是否可信。

下面逐条拆开解释。

1. 跳数影响 RTT(延迟)分布,破坏“行为连续性”

例如:

- 原来 RTT=70ms

- 新链路 RTT=95ms

- 峰值抖动从 ±3ms 变成 ±20ms

这会导致节奏不再自然。

模型会认为你:

- 换了网络

- 换了节点

- 或者通过了多段代理链

这属于高风险行为。

2. 链路变长 → TTL 变化 → 被视为“非本地”访问

TTL(Time To Live)不仅决定包能走多远,

也是判断“你是否近距离访问”的隐性信号。

例子:

- 原 TTL:56

- 新 TTL:49

这是 Cloudflare 最容易识别的变化之一。

TTL 下降 = 更远、更多跳 = 风险升高。

3. 链路跳数越多,握手特征越容易偏移

包括:

- SYN 包模式

- ACK 延迟

- 建连窗口大小

- 秘钥交换时间

这些参数 Cloudflare 都会记录,并建立“用户画像”。

跳数变化 = 握手特征变化 = 信任降低。

4. 如果链路经过代理/中转,TLS 特征可能被改写

比如:

- 不同节点的 TLS 实现方式不同

- 加密套件优先级发生变化

- ALPN 协商时间改变

- SNI 处理差异

只要 TLS 不再一致,

系统会认为“你不是同一个访问者”。

5. 链路变化会造成 Session 不连续

Cloudflare 会检测:

- TLS 复用是否失败

- Session ID 是否重建

- Cookie 是否被丢弃或视为“位置变动”

当链路变化频繁导致 Session 断裂时,你的评分会直线下降。

三、所以跳数变化触发验证是“正常现象”吗?

不仅正常,甚至是“模型预期结果”。

因为跳数变化会让你看起来:

- 地理位置异常

- 环境不一致

- 行为不连续

- 连接不自然

- TLS 不统一

Cloudflare 不是看“跳数”,

它是看跳数导致的“特征变化”。

站在它的角度,这些变化确实非常可疑。

四、你可能误以为“只是网络小波动”,但系统看到的是:

| 你看到的 | Cloudflare 看到的 |

|---|---|

| RTT 变高一点 | 行为节奏异常,可能为自动化 |

| TTL 变小 | 访问距离突然拉远,有可疑代理链 |

| 延迟曲线抖动 | 多跳代理导致的非本地链路 |

| TLS 重建 | 身份重置,风险升高 |

| Cookie 失效 | 环境跳变,不可信 |

所以当挑战变多,不要怪系统太敏感,

要理解:对模型来说,跳数变化 = 高风险行为。

五、如何让“链路变化”不再触发大量验证?

给你最实用的四个策略:

1. 固定出口,减少链路波动

不要频繁切节点、切代理、跨区域跳 IP。

同区域出口稳定性最好。

2. 让模型“记住你”:保持 TLS 与 Cookie 连续性

- 使用连接池

- 启用会话复用

- 保持 Cookie 不失效

- 避免 API 与浏览器混用不同上下文

连续性越高,验证越少。

3. 使用稳定链路,而不是“看起来好但跳数多”的代理

例如某些 CN→HK→JP→US 的链路虽然速度快,

但跳数太多,因此挑战更频繁。

“质量 ≠ 速度”,

“质量 = 稳定的链路形态 + 可复用的上下文”。

4. 加入节奏随机化,让请求看起来更自然

即使链路有波动,行为自然也能提升信任度。

可加入:

- 20–150ms 轻随机延迟

- 分批次请求

- 随机化间隔区间

这能显著减少 Cloudflare 的“行为怀疑”。

六、穿云API如何帮你看懂“链路跳变 → 验证上升”?

穿云API 提供的链路分析模型能精准定位:

- 哪些跳数变化导致验证上升

- RTT 与挑战率的相关曲线

- TLS 重建是否由链路变化引起

- 出口节点的链路可信度评分

- Session 连续性在变动链路下的稳定性

- 验证触发的时间段与链路波动之间的关联

简单来说:

你第一次能看到 Cloudflare 在你“看不到的部分”究竟在评估什么。

很多团队因此发现:

导致验证骤增的不是“代理不好”,

而是“链路形态变得不像真实用户”。

修复链路后,验证率下降 30–60%,

访问成功率稳定上升。

FAQ

Q1:Cloudflare 会直接读取链路跳数吗?

不会,但会读取跳数导致的特征变化。

Q2:链路跳数多一定不安全吗?

不是,但跳数变化大 → 风险大。

Q3:TLS 重建是最大风险因素吗?

是之一,尤其和跳数变化同时出现时。

Q4:不同出口节点之间切换会加重风险吗?

会,本质上就是“链路重置”。

Q5:穿云API 能避免跳数引发的验证吗?

不能“绕过模型”,但能优化行为特征使链路变化的影响最小化。

链路跳数变化导致验证增加,不是巧合,而是机制本身的表现。

Cloudflare 会把跳数变化视为“环境变化”,

并对行为连续性、TLS、会话进行重新评估。

理解链路如何影响验证机制后,

你不再会被这种“突然被挑战”的情况搞得措手不及。

而穿云API 能让你第一次完整地看到:

链路、行为、指纹、会话、出口

这些平时看不到的深层因素,

是如何共同决定“是否被挑战”的。