如果你是一名开发者,大概有过这样的经历:

你明明只是想访问一个网页,结果浏览器卡在“请稍候五秒”,或者跳出人机验证弹窗。

这背后的“守门员”,很可能就是 Cloudflare。

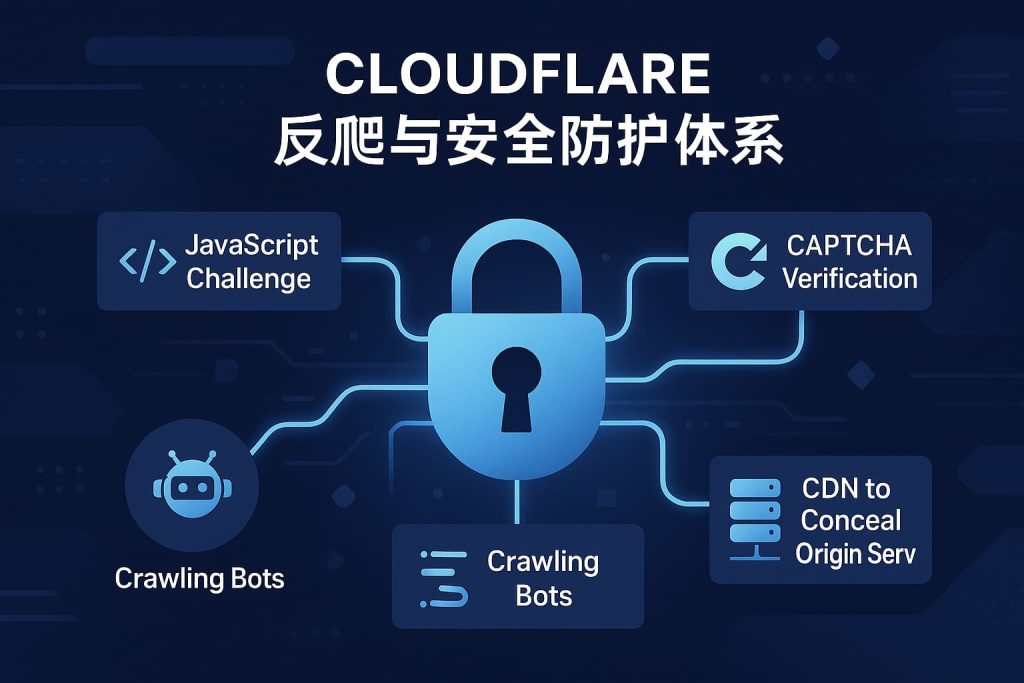

Cloudflare 不只是一个 CDN,它更像是网站的“安全大总管”。

从抵御 DDoS,到防止恶意爬虫,它构建了一整套层层叠加的防护机制。

本文将带你走进 Cloudflare 的“安全迷宫”,看看它是如何一步步识别、拦截非正常流量的。

JavaScript Challenge:最常见的第一关

很多人第一次遇到 Cloudflare,就是五秒盾。

它的本质是一个 JavaScript Challenge:

- 访问时强制执行一段脚本;

- 验证浏览器是否能正确运行;

- 如果通过,就进入目标页面;

- 如果失败,就陷入无限循环。

对普通用户来说只是短暂等待,但对爬虫来说,这道关口往往是“滑铁卢”。

CAPTCHA验证:从图形到Turnstile

在 JS Challenge 之后,Cloudflare 还有一套“人工验证”体系。

早期是常见的图形验证码,比如点选图像、输入字符。

近年来,Cloudflare 推出了 Turnstile,这是更隐蔽的验证方式:

- 无需用户输入;

- 通过行为轨迹和指纹识别判断是否为真人;

- 对爬虫几乎是“隐形杀手”。

Turnstile 的出现,意味着传统的请求头伪装已难以奏效。

WAF:规则与信誉系统

Cloudflare 的 Web Application Firewall (WAF) 就像一张大网,专门过滤可疑请求。

它的检测逻辑包括:

- 请求频率是否异常;

- UA、Referer、Cookies 是否正常;

- IP 地址是否在黑名单或低信誉段。

如果触发规则,结果就是“403 Forbidden”。

这让很多依赖代理池的采集方案瞬间失效。

DDoS防御:流量洪峰下的保护伞

当一个站点受到大规模流量攻击时,Cloudflare 会自动启用 DDoS 防御机制。

这不仅针对攻击者,对普通爬虫也有“误伤”。

常见表现是:

- 访问落地页返回 503 错误;

- 请求被直接丢弃;

- 验证页面频繁弹出。

这类机制让广告监测和大规模抓取任务特别头疼。

CDN与源站隐藏:最后的屏障

Cloudflare 作为 CDN,还承担着 隐藏源站 的功能。

对网站来说,这可以避免真实服务器 IP 暴露,减少被攻击的风险。

但对爬虫来说,这意味着:

- 你采集到的只是 CDN 节点返回的数据;

- 想找到源站往往无从下手;

- 即便找到,源站通常也不允许直连。

这让数据采集必须在 Cloudflare 层面“过关”,而不是绕过它。

多层逻辑叠加的效果

单独看一层机制,也许能找到绕过的方法。

但 Cloudflare 的强大之处在于:

- 多层机制叠加;

- 持续升级与优化;

- 全球分布式防护。

这让它不仅能抵御攻击,也能过滤大多数自动化流量。

对开发者而言,想要稳定获取数据,就必须寻找更智能的方式。

穿云API在其中的作用

穿云API 的设计初衷,就是帮助开发者合法合规地应对这些复杂的验证逻辑。

它通过协议级模拟,自动完成:

- 五秒盾与 JS Challenge 的处理;

- Turnstile 验证的透明化绕过;

- 403、503 错误的智能修复。

相比自己维护脚本,API 方式更轻量、更稳定。

这也让开发者能把精力集中在业务分析,而不是耗费时间在与验证的拉锯中。

FAQ

1.为什么五秒盾能轻松挡住普通爬虫?

因为普通请求库不会执行 JavaScript 脚本,只能停留在验证页面。

2.Turnstile 验证和传统验证码有什么区别?

传统验证码依赖用户操作,Turnstile 则通过指纹和行为识别,更难绕过。

3.WAF 为什么会拦截正常请求?

如果访问频率异常或 IP 信誉度低,系统可能误判为爬虫。

4.DDoS 防御是不是只针对攻击者?

不是。高频爬虫流量也可能被视为潜在攻击,从而触发限制。

5.穿云API 是否能解决所有验证问题?

它能处理大多数 Cloudflare 防护场景,但仍建议开发者控制访问频率,保持合规。

Cloudflare 的反爬与防护体系,就像一座迷宫:

第一道门是 JavaScript 挑战,第二道门是 Turnstile,背后还有 WAF、DDoS 防御和源站隐藏。

每一层都在考验流量的真实性,也让开发者们一次次碰壁。

不过,理解这些机制,就能找到更合适的应对策略。

借助穿云API 等工具,开发者无需再困在迷宫里,而是能稳步获取所需数据,把更多精力投入到真正有价值的分析与应用中。