访问同一个网站时,很容易遇到这种反差:

换一条线路,是 Cloudflare 三秒盾;

换到另一条线路,却跳成 Imperva Incapsula 的拦截页;

同一个站,安全页样式、等待时间、验证方式完全不一样。

很多人直觉上只把它们都当“防火墙”,但两者在设计理念、识别信号和触发阈值上差异很大,结果就是 —— 体验完全两种味道。

一、Cloudflare vs Imperva:思路一软一硬

Cloudflare:基于“行为评分”的动态信任

Cloudflare 更像是给每个访问打分,它重点看:

- 浏览器行为是否自然(是否像真人在点)

- 指纹是否连续(前后访问是不是同一个环境)

- TLS 握手像不像真实浏览器

- 访问节奏是否太整齐

- IP / ASN 是否有历史风险

- 路由是否频繁漂移

评分较高 → 直接放行;

评分下降 → 三秒盾、Turnstile、JS Challenge;

评分恢复 → 又会变得顺畅。

对用户来说,Cloudflare 像一层“可调节的阻尼器”,会尽量在安全和体验之间找平衡。

Imperva Incapsula:围绕“资源敏感度”的强制防守

Imperva 的出发点更偏安全硬防,它重点看:

- 请求命中了哪些敏感路径

- URL / 表单参数是否有攻击特征

- 请求像不像扫描器或批量探测

- 是否来自质量很差的代理或可疑网段

- 某些接口是否有批量访问风险

触发规则 → 直接拦;

没触发 → 正常放行。

页面常见表现是:

- 直接 Blocked

- 强制验证码

- 安全警告页

- 多次刷新也难通过

整体更像“保镖型防护”,宁可多拦一点,也不轻易放过。

二、识别信号不同,体验自然就不一样

Cloudflare 看的是“环境 + 行为”:

- Canvas / WebGL / 字体 等指纹是否正常

- 请求间隔是不是脚本节奏

- 访问是否来自高风险 ASN

- TLS JA3 是否和真实浏览器匹配

- Cookie / Session 是否保持连续

它在意的是:

“你看起来像不像一个连续、干净、正常的用户?”

Imperva 看的是“请求内容 + 目标路径”:

- 访问的是不是登录、订单、结算、价格类敏感接口

- 参数像不像 SQL 注入、扫描器、爆破脚本

- 请求密度是否过高

- URL 结构是否像批量探测

总结一句:

Cloudflare 更关心“你是谁、你怎么来”;

Imperva 更关心“你要干啥、你要进哪”。

三、体验差异的根源:触发阈值不一样

Cloudflare 像一条连续的评分曲线:

- 分高:直接秒开

- 分略低:给三秒盾或轻量验证

- 分再低:上 Turnstile / reCAPTCHA

- 分回升:又会自动变松

所以你的感受会是:

“有时严、有时松,像在试探我。”

Imperva 更像一道硬门槛:

满足规则 → 一刀拦截;

情况缓和 → 再放行;

再次踩雷 → 再次拒绝。

体验会呈现明显的黑白分界:

要么正常,要么彻底不让过。

当一个站点同时接入:

- 外层 Cloudflare(CDN + 基础风控)

- 内层 Imperva(关键路径深防)

你就会看到:

- 首页秒开

- 列表略慢

- 详情页跳 Cloudflare 验证

- 改价格参数直接被 Imperva 拦

- 登录和下单几乎必验证

- 某些 API 直接 403

这就是典型的“混合风控体验”。

四、自动化访问为何经常被“双杀”?

对脚本、爬虫、监控任务来说,情况更残酷:

- 在 Cloudflare 眼里:指纹模板化、节奏机械、路由漂移 → “不像人”

- 在 Imperva 眼里:参数组合奇怪、访问路径敏感、频率太高 → “像攻击”

于是结果往往是:

- Cloudflare 先给挑战

- 通过后又被 Imperva Block

- 访问体验几乎无法稳定复现

这就是许多团队吐槽“怎么调都不稳”的真实原因。

五、如何在两套风控下尽量保持稳定?

对普通用户而言,只要做到:

- 不频繁换浏览器 / 清 Cookie

- 尽量避免劣质代理和奇怪 VPN

- 访问节奏别太暴力

一般不会长期被困在验证里。

但如果业务需要:

- 高频访问

- 跨境多节点请求

- 自动化采集或监控

- 多客户端协同访问同一资源

仅靠手工调 UA、随便换代理,基本挡不住 Cloudflare + Imperva 的组合拳。

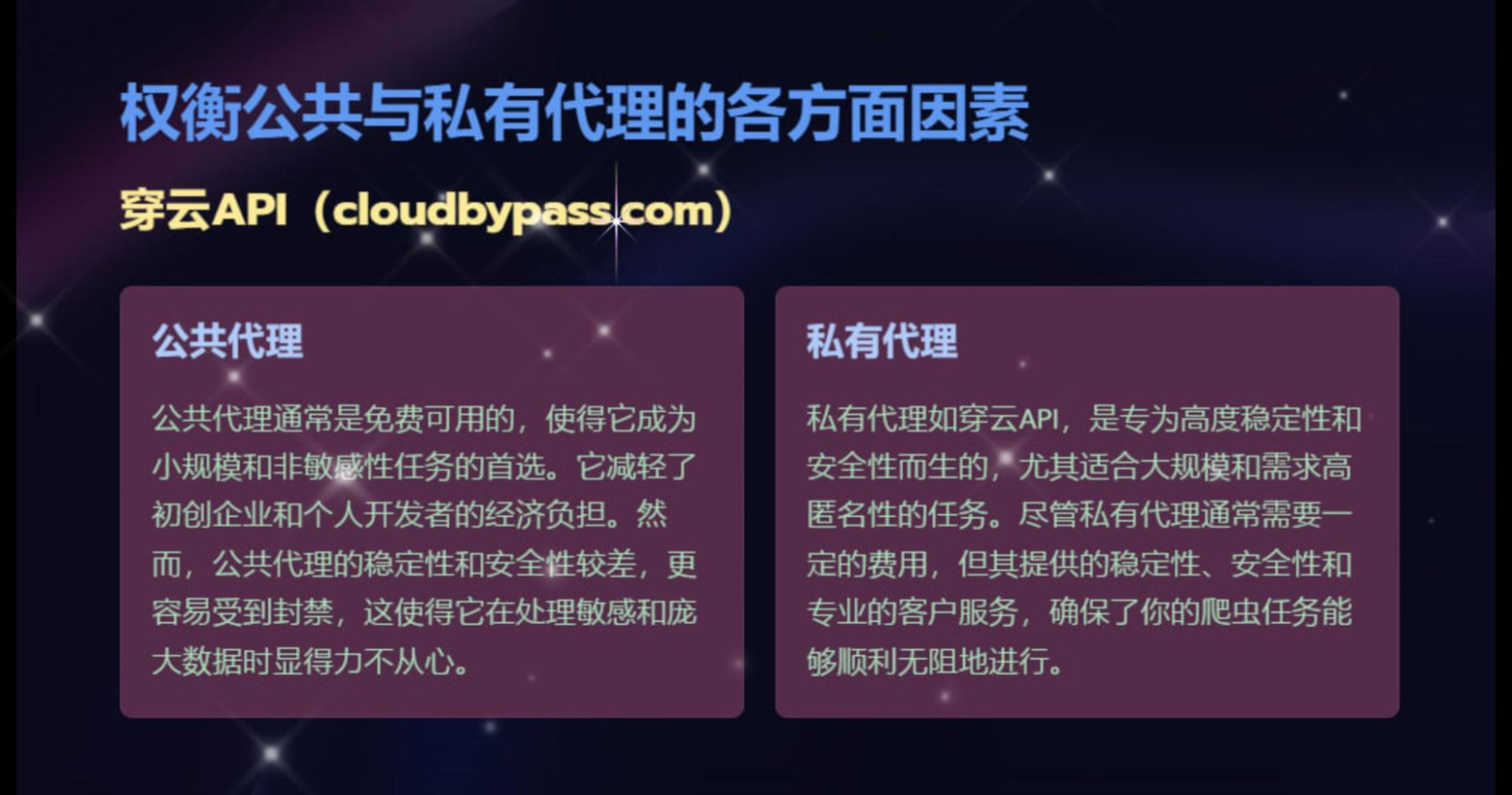

这里就轮到 穿云 API 出场了,它做的不是“硬闯”,而是从信号层整体优化访问:

- 输出更接近真实浏览器的 TLS / JA3

- 稳定浏览器指纹,不让环境看起来像“模板脚本”

- 自动优化访问节奏,减少毫秒级机械请求

- 根据响应自动判断当前主要拦你的是 Cloudflare 还是 Imperva

- 针对不同防护切换不同访问策略与出口节点

- 避开风险 ASN 与有问题的代理段

不少团队的真实反馈是:

“接入穿云 API 后,Cloudflare 的验证明显减少,Imperva 的 Block 也不常见了,脚本连续跑几小时都还活着。”

两套系统虽然逻辑不同,但共同依赖“访问信号”。

穿云 API 做的,就是把这些信号统一调到更接近真实用户的一侧。

FAQ

Q1:为什么感觉 Imperva 比 Cloudflare 更‘凶’?

因为它定位就是更偏攻击防御,触发就拦,不太讲体验。

Q2:同一 IP 在 Cloudflare 很顺,在 Imperva 却经常被挡,正常吗?

正常。前者看行为与连续性,后者看路径与参数,两者关注重点不同。

Q3:自动化脚本最容易踩中哪类规则?

对 Cloudflare 来说是指纹和节奏,对 Imperva 来说是参数与访问路径。

Q4:有没有可能同时对 Cloudflare 和 Imperva 都比较“友好”?

可以,但必须同时处理好指纹、TLS、行为序列和出口信誉四条信号链。穿云 API 正是为这类场景设计的。

Q5:为什么体验老是忽快忽慢?

因为你访问的并不是同一安全层级:不同路径、不同时间,可能分别由 Cloudflare 或 Imperva 主导判断,风控级别自然不同。