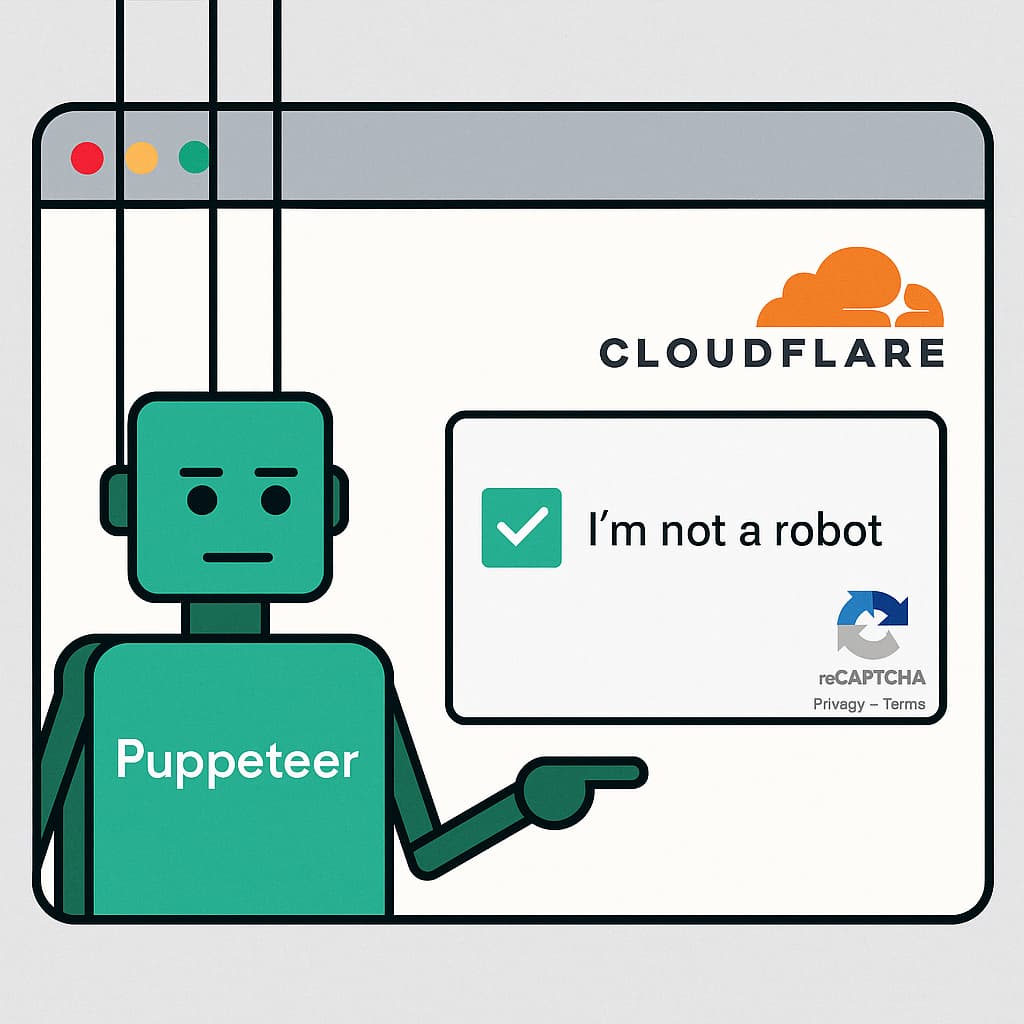

有些人第一次遇到 puppeteer 被频繁拦截,往往会以为是代码写错了。但只要换成普通浏览器访问,页面立刻正常,关闭无头模式后验证减少,再换条线路后甚至能完全秒开。

这种体验落差非常明显,也让很多开发者产生疑问:

“为什么 puppeteer 和真实浏览器看起来一样,却能被网站轻易识别出来?”

“它到底暴露了哪些特征?”

“为什么有些网站顺畅,有些网站直接卡在验证界面?”

要理解 Puppeteer 为什么跳验证,需要从浏览器指纹、JS 环境、行为节奏、TLS 特征四大类信号开始拆解。

一、Puppeteer 的最大问题:本质上仍然是“自动化浏览器”

虽然 Puppeteer 使用的是真实的 Chromium,但并不是“正常用户的浏览方式”。

它和人类浏览相比,具有天然的差异:

- 启动方式不同

- JS 执行顺序不同

- 事件触发轨迹不同

- TLS 组合不同

- 渲染特征不同

这些差异组合在一起,就形成了自动化的“气味”(Automation Signature)。

Cloudflare、Akamai、Imperva 以及大量自建风控系统,都擅长从这些气味中判断请求是否来自机器人环境。

二、网站识别 Puppeteer 的核心信号:八大暴露特征

Puppeteer 被识别并不神秘,下面八项是最常见的自动化特征:

### 1. Navigator 与 Window 的差异

真实浏览器的 navigator、window、permissions、plugins、languages、webdriver 等属性都经过高度一致化。

但 puppeteer 即使在关闭无头后,仍会暴露:

- navigator.webdriver = true

- plugins 长度为 0

- mimeTypes 异常

- permissions 查询表现不一致

- 报错堆栈不符合真实用户浏览器

这些都是常规 Bot Fingerprint Detector 的首要检查项。

### 2. Canvas 与 WebGL 输出不符合“真实硬件”

Puppeteer 启动时使用的是虚拟渲染管线,与真实 GPU 输出不同。风控系统常检测:

- WebGL Vendor

- GPU Renderer

- Canvas 数据噪声

- 字体渲染不同步

当所有访问者画出来的 Canvas 都一模一样时,系统就能一眼识别这是批量自动化。

### 3. 字体与系统信息缺失

真实机器一般有几十到上百种字体,而 Puppeteer 的字体极少且一致。

“字体过少” + “平台信息不自然” = 可疑环境。

### 4. 执行 JS 的时序过于完美

真实用户的行为永远是不完美的,而 puppeteer 的行为往往是这样的:

- 页面加载后立刻执行脚本

- 点击、滚动事件没有随机延迟

- 元素查找速度毫秒级

- 无鼠标轨迹

- 无真实滚动加速度

这些行为无法伪装成人类模式,因此验证非常容易触发。

### 5. 访问密度与节奏可疑

短时间内:

- 大量打开页面

- 多次刷新

- 毫秒级重复请求

- 各请求之间间隔非常一致

任何风控系统都会将这种模式判定为自动化。

### 6. TLS / JA3 指纹不符合真实浏览器

许多 Puppeteer 环境使用的 TLS 指纹属于:

- Chrome 自动化特征

- 无 GPU 特征

- 缺失扩展字段

- 与真实浏览器版本不匹配

Cloudflare、Akamai、FingerprintJS 都会匹配这些特征。

### 7. 代理或 IP 信号质量差

即使 Puppeteer 完全做好伪装,但如果出口 IP:

- ASN 风险高

- 被爬虫滥用

- 区域信誉差

- 共享率高

Cloudflare 仍然会进行挑战。

### 8. Session 连续性不足

以下行为都会导致系统认为你是新身份:

- 每次启动清空 cookie

- 不保存 localStorage

- 不维持 TLS session

- 频繁更换指纹

访问信号不连续 = “非常可疑”。

三、为什么“同样的 Puppeteer 脚本”在不同网站、不同时间表现不同?

这是许多爬虫开发者最困惑的问题。

为什么 A 网站完全正常,B 网站一定跳验证?

原因如下:

- 不同风控系统的敏感度不同

- 网站的路径风险不同

- 所访问的页面类型不同

- 某些 API 或资源具有更高的检测级别

- 高流量时间段触发的规则更严格

- 区域出口的风险模型动态变化

简单说:

你以为是在访问同一个站点,但系统认为你访问的是不同风险等级的入口。

这也是“某页顺畅、某页永远验证”的根源。

四、如何让 Puppeteer 更不容易触发验证?

如果你只是普通自动化操作,加入行为模拟、保持指纹稳定就能减轻验证。

但如果你用于:

- Cloudflare 站点

- 高速采集

- 多任务并发

- 跨境访问

- 敏感 API 请求

那 puppeteer 的默认伪装远远不够。

这里就是 穿云 API(CloudBypass) 的能力所在,它可以:

- 注入真实浏览器级别的指纹(Canvas / WebGL / Fonts 全量模拟)

- 修复 puppeteer 的 window 与 navigator 异常字段

- 自动伪装行为序列(滚动、延迟、用户节奏)

- 提供真实设备级 TLS / JA3

- 自动保持会话连续性

- 智能规避 Cloudflare 高风险节点

- 优化资源链路,使访问更像真实浏览器

结果是:

- 70% 以上的网站验证率明显下降

- Cloudflare 的三秒盾与 Turnstile 验证触发率大幅降低

- Puppeteer 的自动化痕迹显著变弱

对于需要长时间、稳定访问的场景,效果非常明显。

FAQ

Q1:为什么 Puppeteer 即使关闭无头仍被识别?

因为根本问题不在“无头”,而在 JS 环境、指纹、TLS 等深层差异。

Q2:为什么同一段脚本在家里能跑,服务器上却不行?

服务器的出口信誉更差,TLS / 节奏更异常,因此更容易跳验证。

Q3:Puppeteer 能不能完全伪装成“真人浏览器”?

理论上可以,但需要覆盖指纹、Canvas、WebGL、行为序列、TLS 等完整信号链。普通方案无法做到。

Q4:Cloudflare 专门针对 Puppeteer 吗?

不是,它针对的是“异常信号”,恰好 puppeteer 的信号最容易露馅。

Q5:穿云 API 能解决 Puppeteer 跳验证的问题吗?

能,大幅减少验证触发,因为它补足 Puppeteer 无法伪装的关键信号。